PCSL09年三月份的全方位測試報告已經出爐

本次測試我們成功邀請位於德國的GDATA加入評測行列

GDATA的初次表現相當優異,維持著它一貫的高偵測率

結果:

正體中文版PDF報告:

英文版PDF報告:

簡體中文版PDF報告:

(繼續閱讀...)

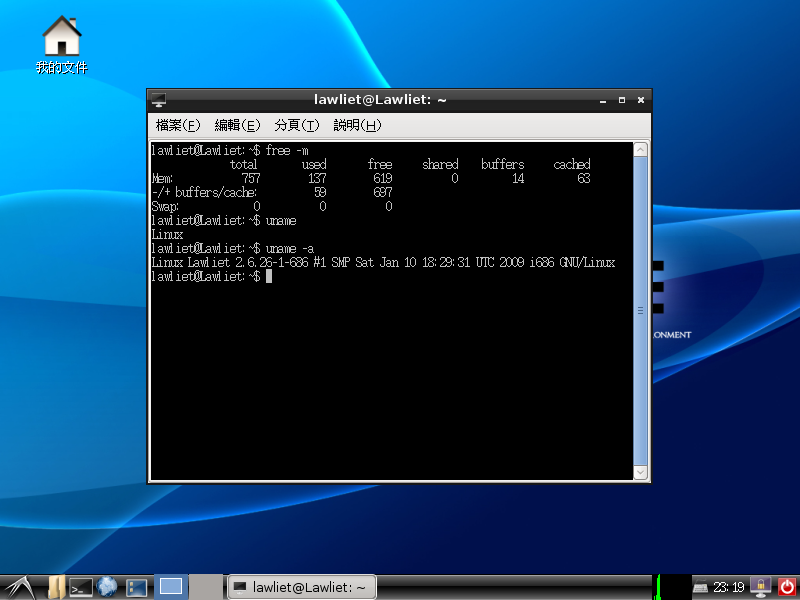

sudo vi /etc/profile

export GTK_IM_MODULE=gcin

export XMODIFIERS="@im=gcin"

gcin &

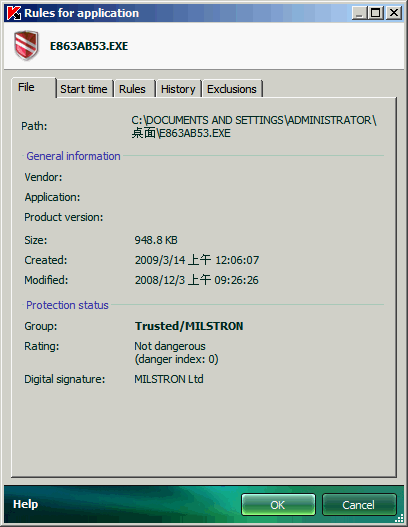

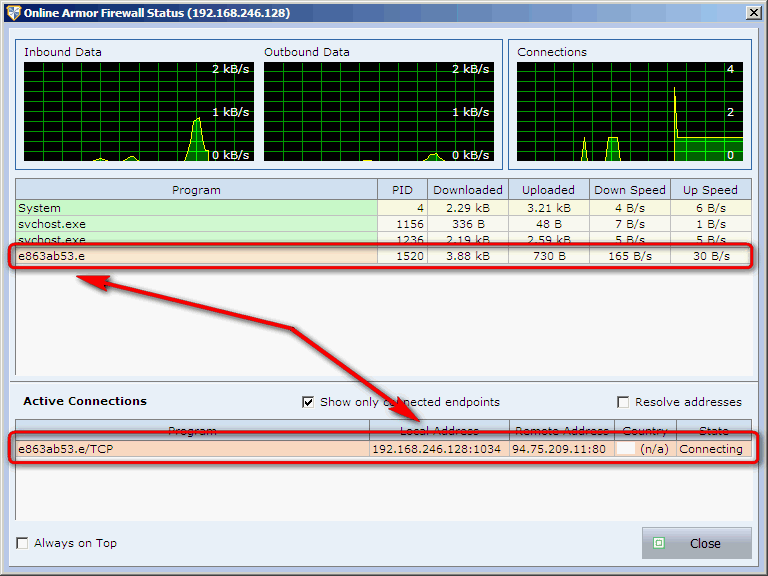

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Common Startup

HKUS\S-1-5-21-796845957-1390067357-839522115-500\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders\Startup

Multi Command-Line Scanner Report

-------------------------------------------------------------------------

D:\Threat Centre\PageFileInfo.exe

MD5 Hash: 121F1B3DDA9228AAE554BF65438ADC85

A-squared ----- Packed.Win32.NSAnti!IK

Avast ----- Win32:JunkPoly [Cryp]

AntiVir V8 ----- TR/Crypt.NSAnti.Gen

BitDefender ----- Packer.Malware.NSAnti.A

ClamWin ----- Nothing

Dr.Web V5 ----- Trojan.Packed.Gen

Eset V4 ----- Nothing

F-Prot ----- W32/Heuristic-210!Eldorado

Gdata ----- Packer.Malware.NSAnti.A

Jiangmin ----- Nothing

Kaspersky ----- Packed.Win32.NSAnti.r

Kingsoft ----- Win32.Hack.NSAnti.ge

Mcafee ----- New Malware.w

Microsoft ----- VirTool:Win32/Obfuscator.A

Norman ----- Trojan Hupigon.gen82

Panda ----- Suspicious file

TrendMicro ----- Mal_NSAnti

VBA32 ----- Malware.VB.51

VirusBuster ----- Packed/NSPM

*** 16/19 antivirus engines found virus in this file ***

-------------------------------------------------------------------------

Task done @ 2009/03/13 五 22:44:45.10

Note: The results might be different from that of the GUI version.