這幾天心血來潮,看到Outpost出新的測試版

我就下載並安裝起來,說來我也很長一段時間沒有在接觸Outpost了

想當初Outpost跟ZoneAlarm都是在傳統軟體防火牆市場上的頭牌!

不過以前的市場沒有今天競爭如此激烈,也沒有如此特別強調AntiLeak功能

時至今日,現在的軟體防火牆市場已經與以前有了大大的不相同

皆往一個大方向邁進,就是陸續整合了HIPS功能,有了HIPS模組後

這些傳統防火牆也不再只是單純的傳統網路防火牆,也可以防止病毒的侵犯

對於AntiLeak的能力也大幅的提升!現在與HIPS相關測試也越來越多了

Matousec的LeakTest與Firewall Challenge都算是這方面比較為人知的測試

今天我不評論Matousec的測試做的如何,我們來看一下測試結果鎖看不到的一些東西

我們先從網路防火牆的部分來看

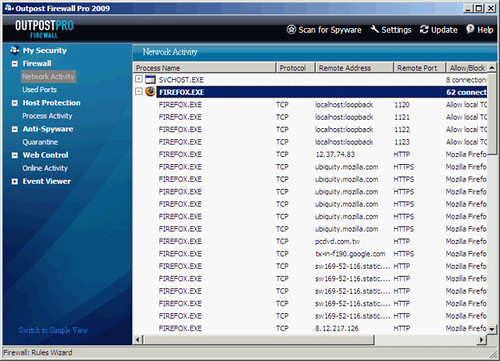

這是Outpost的網路活動清單:

Outpost這裡會統計process的全部連線數目以及所有流量

相較COMODO來說,COMODO提供的網路活動清單不如Outpost詳細

但這部分的差距還可以接受就是了

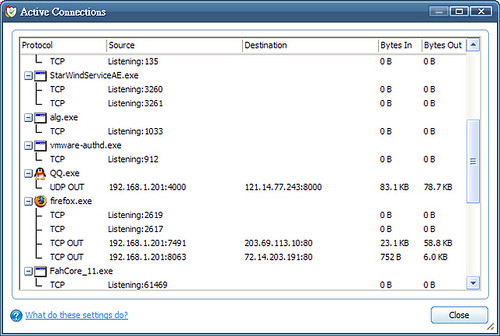

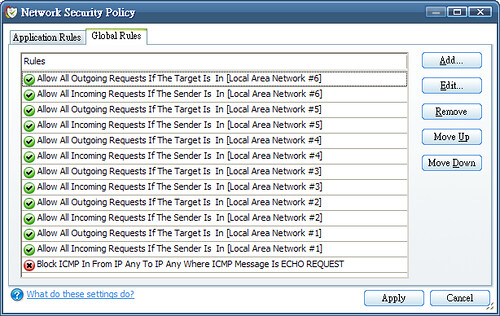

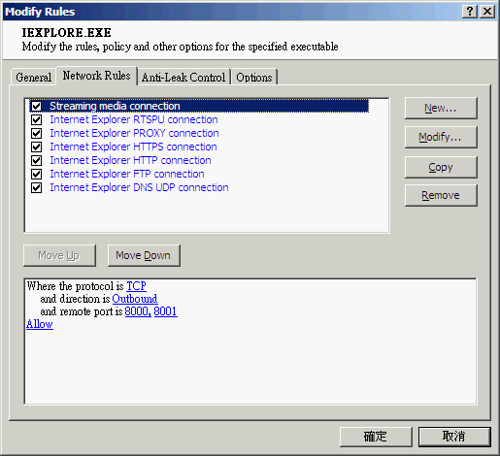

接下來是規則的部分Outpost跟COMODO在這部分都還算是清晰明瞭

但是比較奇怪的地方是Outpost它沒有應用程式規則清單

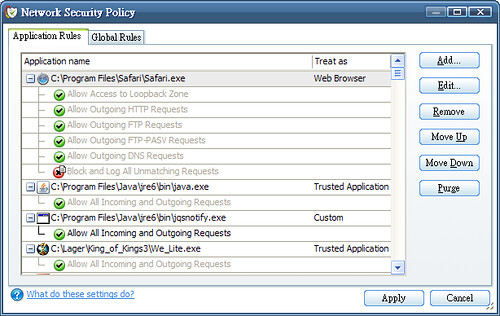

下面這是COMODO的應用程式規則清單

Outpost雖然每個應用程式都可以建立獨立的規則

但是它必須經由網路活動清單點選才可進行規則編輯的動作,相當的不方便!

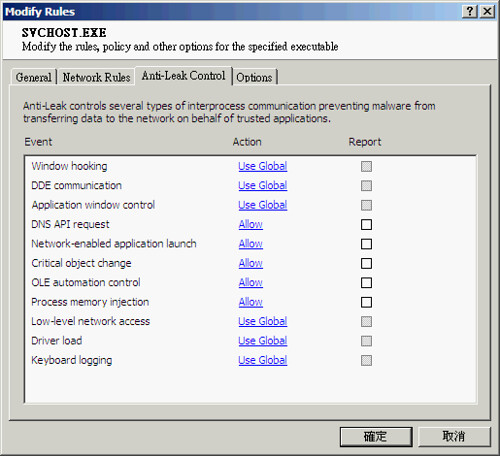

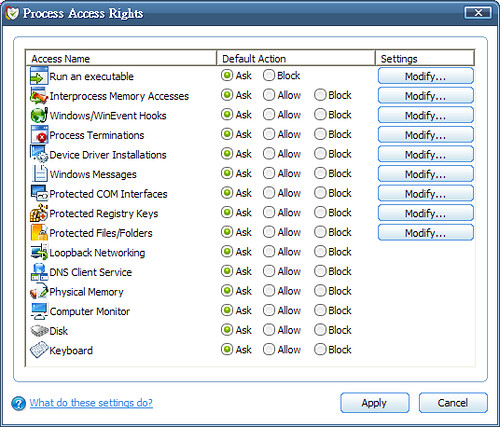

再來看它的HIPS設定的部分,這裡跟前面一樣,只能經由process活動清單裡進行編輯

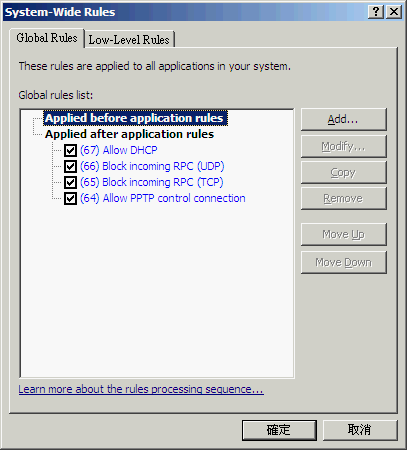

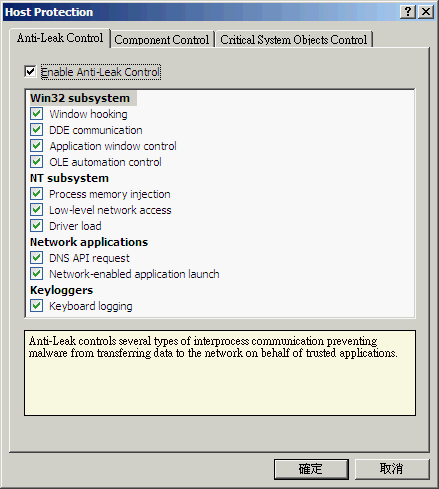

跟COMODO不一樣的地方在於Outpost有所謂的廣域設定,這部分跟COMODO一樣

但Outpost用了另一種方法來呈現,這部分倒是Outpost要方便了許多

但是HIPS我們手動可以設定的部分卻是COMODO要多於Outpost

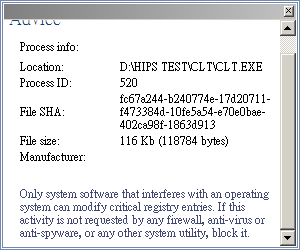

另外一個很重要的一點就是雖然Outpost同樣擁有RD防護

但是跟KIS一樣,當process近於屬於黑名單行為時候才會出現作用

換句話說就是Outpost缺乏RD的自定義功能!

除了RD外Outpost同樣也不具有FD規則編輯的功能

這個就不是Outpost可以跟COMODO相比的地方

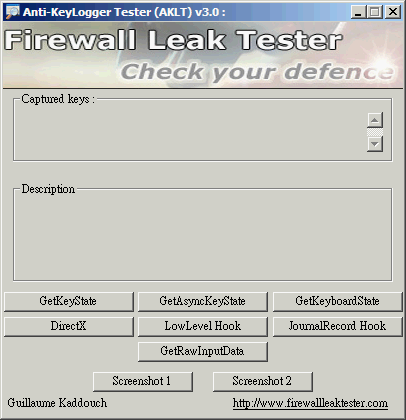

再來就是防護的部分,我使用AKLT 3作為測試

Outpost對於AKLT的KeyLog行為幾乎都能阻止

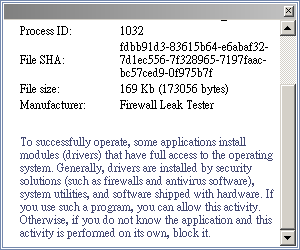

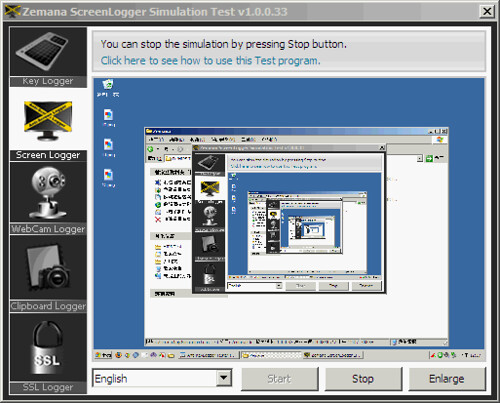

換了另一個比AKLT高階的Zemana的Log測試工具

Outpost在這個測試下完全無反應,這系列的測試

COMODO跟KIS都可以防的了了,顯然Outpost在這部分還是弱了一點

雖然Matousec上的成績顯示Outpost比COMODO分數要來的高一點

但實際上是不是這麼一回事?所以一個產品的好壞絕對不能只看測試結果

結果論不適合用在Matousec所做出來的測試上,尤其是這些屬於TOP級的產品!

所以我覺得先瞭解它們的產品定位我想會比較重要,畢竟光從功能上來比較

Outpost光提供的功能就比COMODO要少了很多,就算從都有的功能上來看

COMODO也遠比Outpost所提供的要來的豐富許多,如果你是一個End user

那COMODO絕對是比Outpost符合你需求的一款安全軟體!

Outpost可以防zemana測試工具的keylogger跟screenlogger前提是要在setting->improveNet下的Automatically create rule for application singed by trusted vendors框框取消勾選

回覆刪除另外可以透過改寫machine.ini 來自訂義FD

參考卡飯論壇

http://bbs.kafan.cn/thread-421134-1-3.html

@David

回覆刪除謝謝,keylog可以用了,FD我就不重測了

這種方式的FD實在太麻煩了

他可能根本不打算讓使用者去摸自訂規則這部分吧。畢竟自定義部分越多、跳詢問的頻率越高,通常就代表會嚇跑越多單純想花錢當大爺不想動手的客戶。

回覆刪除不過像COMODO這樣有自訂部分能玩,還是比較對胃口。

對了,站長,還在期待您之前提到的「騙人不騙軟體」的惡意程式分析呢。