在PCDVD上就看到了另一個受害求救的例子

後來想想事情不太妙,因為這個包毒的版本已經存在官方網站上很久了

受害人數因該非常龐大,但是大部分人我想應該都沒有察覺Flashget官方版居然會包毒!

所以安全軟體上或多或少是一定要裝的,因為不是你下載的軟體沒毒就沒事了

因為下載軟體本身可能就是個木馬!

我使用Comodo Internet Security做範例(注意!我不是推薦你使用它!)

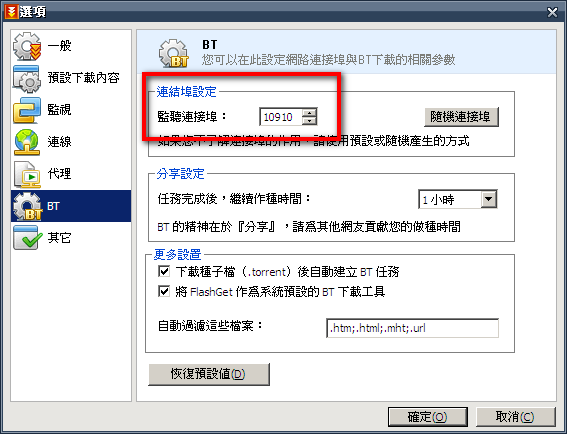

通常P2P軟體都必須開個TCP Port作聯外,這裡我使用Port 10910

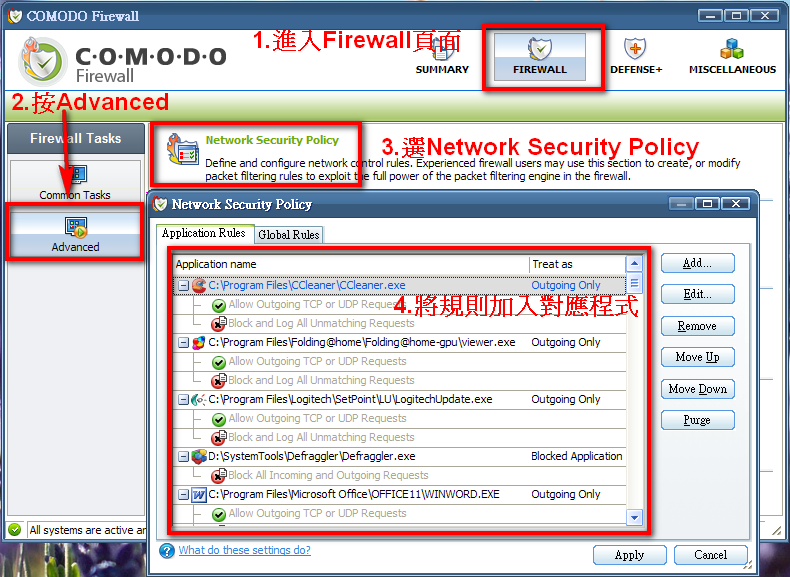

然後經由以下引導,新增以下規則到你使用的P2P軟體的FileWall規則中:

Allow TCP Out From IP Any To IP Any Where Source Port Is Any And Destination Port Is 80

Allow UDP Out From IP Any To IP Any Where Source Port Is 10910 Any Destination Port Is Any

Allow TCP OR UDP In From IP Any To IP Any Where Source Port Is Any And Destination Port Is 10910

Allow TCP OR UDP Out From IP Any To IP Any Where Source Port Is [1000-8000] And Destination Port Is Any

Block And Log IP In/Out From IP Any To IP Any Where Protocol Is Any

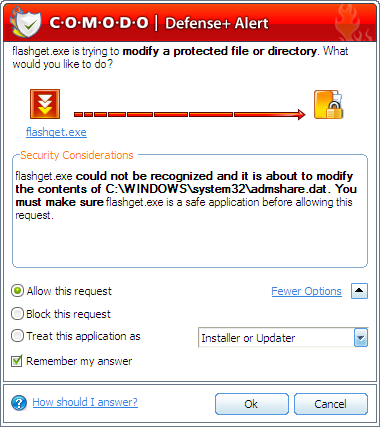

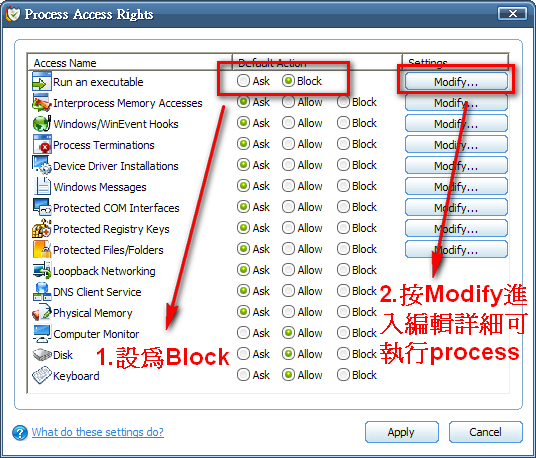

再來是D+規則,因為我發現Flashget居然會修改Windows目錄下的檔案

這屬於不應該有的行為,所以我們通過FD來限制Flashget存取系統重要目錄

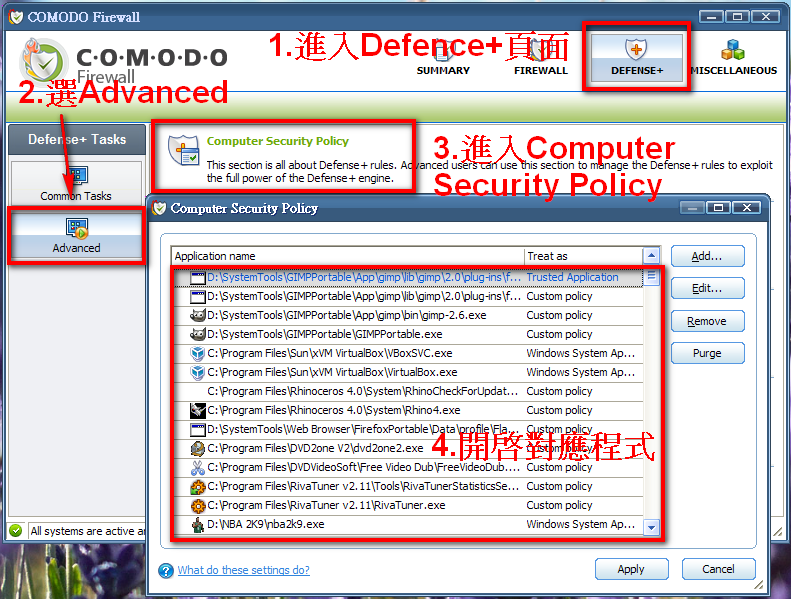

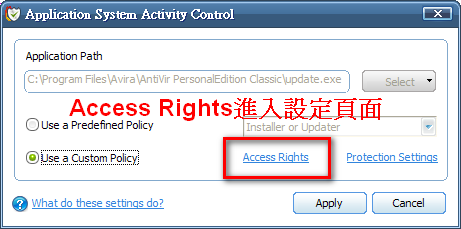

開啟CIS的主畫面後經由圖片引導編輯D+規則

這是我建議的選項,請斟酌或自行修改,不懂修改請照我的建議方案

再來編輯FD規則

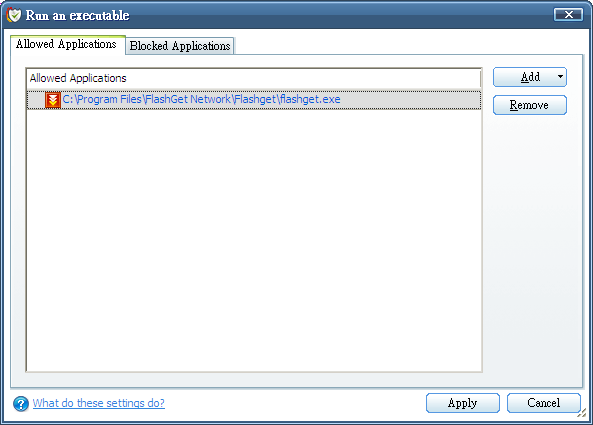

這裡為了不讓P2P軟體隨意執行任意process,請加入合法的process於表內

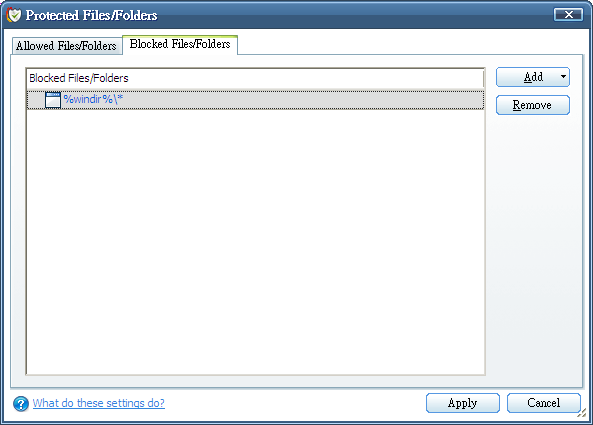

保護該應用程式無法修改Windows目錄

Note:

注意!請勿把程式設為信任應用程式!

而%windir%\*是保護windows絕對目錄下的檔案被flashget修改

因為我發現flashget在啟動的時候會修改windows下某個檔案

但是我沒有去查是做了什麼樣的修改,反正這類的程式

不應該也沒有理由修改windows下的檔案,所以我就直接禁止了

當然以上是針對Flashget的規則,其它如BitComet或者是µTorrent等

都可以照此篇教學依樣畫葫蘆,如此設定就算使用Flashget 1.94木馬版也不會中標!

是不是覺得很神奇啊?

我之前才在說偽裝成正常安裝檔,並刻意減少可疑動作的惡意或流氓程式很惱人……

回覆刪除我自己更新程式時,也幾乎都直接轉入CIS安裝模式,西哩呼嚕的安裝完……除了自行判斷來源跟病毒碼監控外,其他防護都中止。況且一般人根本無法判斷哪些行為是該程式不應該有的……如果HIPS開始普及化,這招應該會進入主流。

@S. Peter

回覆刪除正常安裝程式都是切換到安裝模式

當然我也不例外,我自己是還沒有實驗過用安裝模是執行病毒樣本,不過我想再這個模式下有些惡意行為應該會被得逞

目前的HIPS自動化做的算好的也只有KIS,F-Secure,Panda,其它的不是不夠強就是不夠智能化