這個樣本是來自檔案下載軟體Flashget 1.94,俗稱網際快車

這應該是一個很普遍的下載軟體不管是Http還是P2P上應用都很廣泛

Flashget版本號為1.94的這個官方版本被人發現藏有木馬

我針對這一個版本做了簡單的行為檢測!

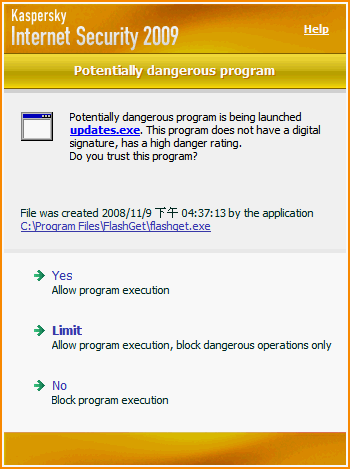

首先是KIS 8

執行後提示Flashget試圖執行一個名為updates.exe的process

該process不具備數位簽章,而且經過行為分析後具有非常高的危險指數

我選擇在受限權限下執行,之後由於KIS已經自行阻擋,所以請參閱Log

updates.exe (events: 9)

2008/11/9 下午 04:38:01 Placed in group High Restricted

2008/11/9 下午 04:38:01 Delete C:\WINDOWS\system32\dmserver.dll Denied: KLSystemData/KLSystemFiles/SystemDll

2008/11/9 下午 04:38:01 Delete C:\WINDOWS\system32\sens.dll Denied: KLSystemData/KLSystemFiles/SystemDll

2008/11/9 下午 04:38:01 Delete C:\WINDOWS\system32\browser.dll Denied: KLSystemData/KLSystemFiles/SystemDll

2008/11/9 下午 04:38:01 Delete C:\WINDOWS\system32\wuauserv.dll Denied: KLSystemData/KLSystemFiles/SystemDll

2008/11/9 下午 04:38:02 Process start c:\documents and settings\administrator\local settings\temp\x3bmkm.bat Allowed: KLPrivileges/KLPermissionAppAccess/KLPermissionProcManage/KLStartProc

2008/11/9 下午 04:38:02 Process start c:\documents and settings\administrator\local settings\temp\x3bmkm.bat Allowed: KLPrivileges/KLPermissionAppAccess/KLPermissionProcManage/KLStartProc

2008/11/9 下午 04:38:02 Process start c:\documents and settings\administrator\local settings\temp\x3bmkm.bat Allowed: KLPrivileges/KLPermissionAppAccess/KLPermissionProcManage/KLStartProc

2008/11/9 下午 04:38:02 Process start c:\documents and settings\administrator\local settings\temp\x3bmkm.bat Allowed: KLPrivileges/KLPermissionAppAccess/KLPermissionProcManage/KLStartProc

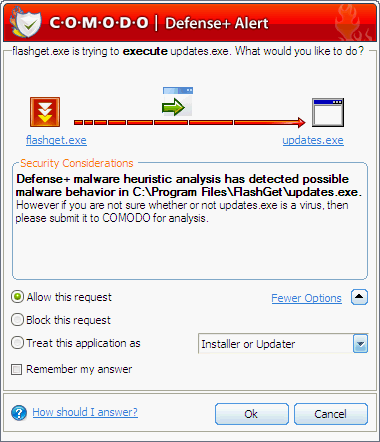

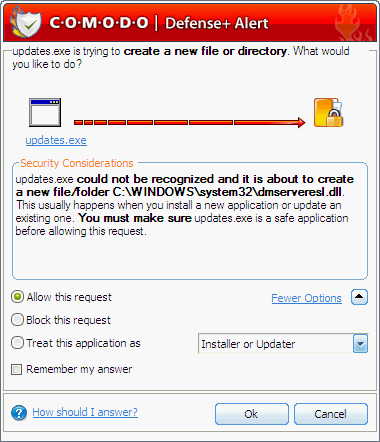

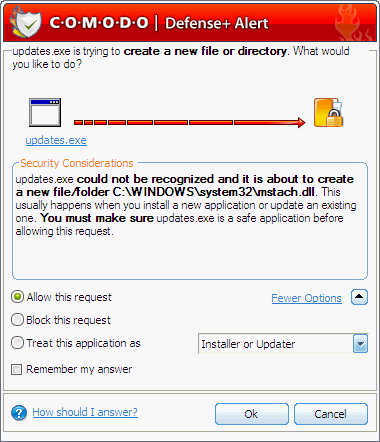

再來是CFP3的測試截圖

執行後CFP3檢測到Flashget欲執行updates.exe

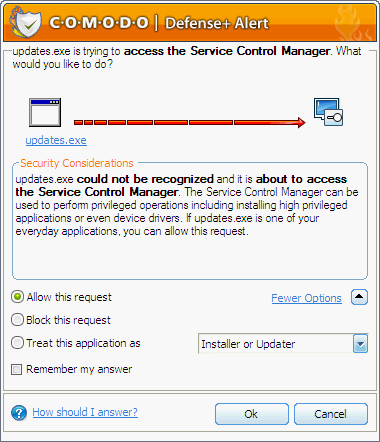

updates.exe試圖存取系統服務管理員

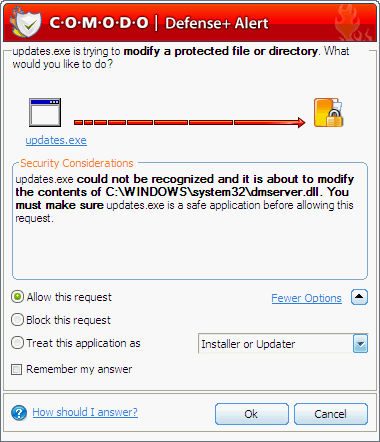

接下來就是一連串的在System32下生成

最後這一步驟試圖使剛生成的dll檔能夠被執行

到了這一步驟幾乎罪證確鑿!

Flashget 1.94官方版不明原由,居然內建了木馬!

這個版本目前在官網還提供下載,不曉得他們安的是什麼心?

事情發生都三個禮拜了,剛剛檢查還是同一份帶毒的檔案

可見網路上處處都是危險,一般用戶真的很難全身而退

我之前好像也安裝過這個版本

回覆刪除不過沒多久就移除了

請問這樣還會有木馬殘留嗎?

(目前電腦是沒異狀啦...

@cy77922cy

回覆刪除移除後還會有殘劉,推薦使用Sreng來清

另外這個帶木馬的Flashget的MD5為a3e554800657c1a314115f73aff6119a flashget194tw.exe

如果你之前用的不符合這組MD5那可能是還沒有包木馬時候的版本