今天原本是想寫點關於漏洞攻擊的文章

想比較一下沒有Anti BO的KIS 2010跟CIS 3.10

在同一個樣本上的表現,但測試的過程中

我無意間發現一個可以過CIS 3.10的方法

雖然目前沒有樣本,但此方法經過試驗確實可行

我之前曾經寫過一篇關於不要用Adobe Reader的文章

主要原因在於Reader太不安全了,經常被安全研究人員發現高危漏洞

很多針對Reader而生的特製PDF就此大規模攻擊Adobe用戶

因為Adobe實在太不安全的緣故,所以F-Secure才跳出來

向大家呼籲請不要再用Adobe Reader的PDF的客戶端

改用其它PDF客戶端,以確保自己機器的安全!

我手上有一個PDF樣本,測試對象為Adobe Reader 8.0

使用CIS 3.10與KIS 2010(Ver.9.0.0.463)

首先我要說明,這個樣本CIS可以藉由Memory Firewall攔截

但是,CIS跟這世上所有的防毒軟體一樣

無法100%攔截,或多或少總還是會有一些落網之魚

我們從CIS的Release Note中就可以看出來

CIS一直在增加Anti BO能夠阻擋的類型

首先我先假設CIS無法攔截這個樣本的BO行為

也就是跳過CIS所攔截的這個畫面

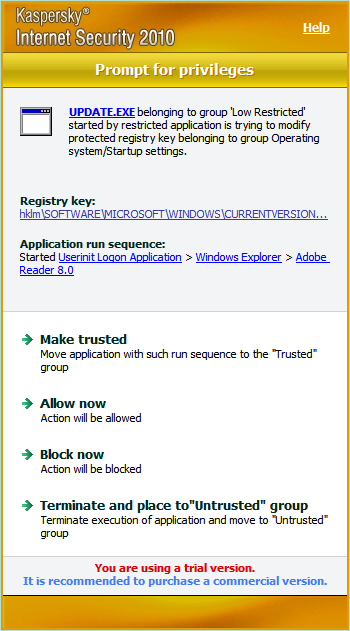

然後我們先來看一下KIS 2010的攔截情形

提示聯網

允許後就下載了這個叫做update.exe的程式

在system32下創建servises.exe

行為實在太可疑了,KIS 2010發出高危警告

KIS 2010沒有Anti BO,但是它的HIPS還不錯

最後依然成功攔截,再來我們來看CIS 3.10的情況

看到這裡或許有人覺得奇怪

CIS 3.10不是攔截了嗎?

確實CIS 3.10在這個樣本上是攔截了

這裡應該有人發現到什麼了吧?

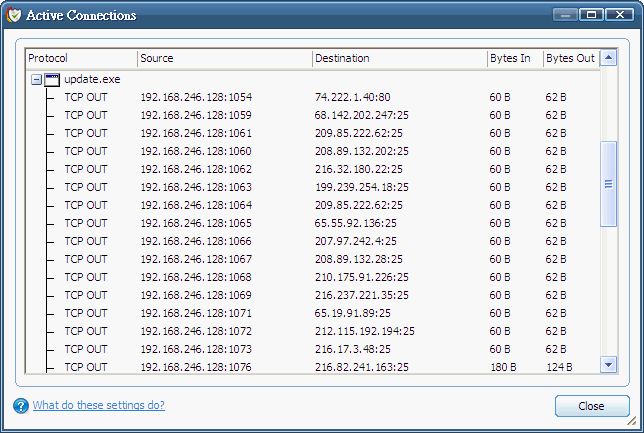

沒錯CIS在這裡居然沒有彈出聯網要求

我一開始的測試是在Custon policy mode與Safe mode下

在這兩個模式下CIS用起來很正常,你認為應該提示的它都會提示

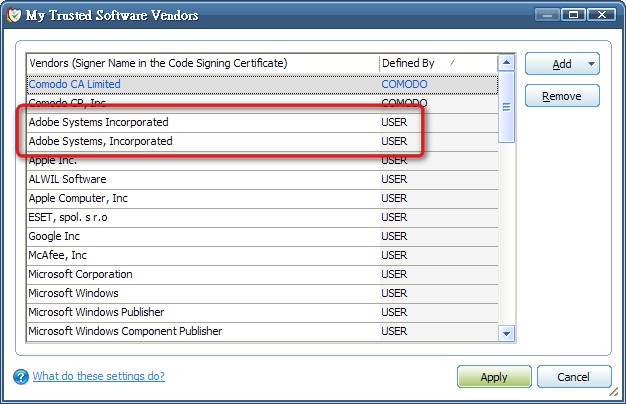

CIS 3.10這裡的問題其實是出在廠商白名單裡

COMODO為了讓CIS能夠更易用

他們傚法其他廠商一樣也引入了大批白名單

不過這份白名單並沒有像KIS這般包含行為黑白名單

我依據直覺,把Adobe從白名單裡面刪除

再執行樣本一遍,就出現了前面那些CIS的彈框

如果沒將廠商名單刪除,那CIS只會出現FD的攔截提示

然後我將自己的CIS設定退回COMODO官方所推薦的

Safe mode與Clean PC mode這兩兼顧安全與易用的防護層級

再恢復原本已經刪除的Adobe廠商白名單

來模擬看看一般人遇到這個樣本後會發生的情形

這個樣本比較不好的地方是它會在%windir%下生成

所以CIS 3.10會提示,但是在聯網的部分完全沒有彈框

打開CIS 3.10檢查正在連線中的程式,樣本一直保持在聯網的狀態

如果未來有人寫出不牴觸CIS預設規則的樣本

然後利用廠商白名單,在某種程度上應該是可以在不誘發彈框

的情況下,成功對機器造成一些破壞

很可惜CIS 3.10在這個樣本上表現讓人失望

只要程式的製造商是CIS內的廠商白名單

那它就可以得到CIS為它開的"特殊執行權限"

我們再回頭來看KIS 2010

同樣的情形在KIS 2010上就好的多了

雖然KIS在聯網的時候同樣會被過(前面截圖是在手動模式下)

但KIS複雜的智能模式,把這類型樣本對系統的傷害降到了最小

在KIS 2010上,因為承襲聊好的智能判斷方式

就算你把樣本丟到"信任群組"內,KIS照樣會彈出警告框

而不會像CIS 3.10這樣門戶大開

雖然這個弱點的利用率應該不高

如果落到有心人士手上,或許真的可以過CIS也不一定!

抱歉,設定講得太雜亂了,要確認一下:所以那兩張圖是放行BO行為後,CIS的設定都在安全模式下的狀況?

回覆刪除CIS其實智能判斷也有抓到(啟發提示),只是他的白名單層級比判斷優先吧。這個問題之前國外就提過,不過重點放在要進入COMODO的電子認證白名單太過容易。

不知道能不能提供一個KIS智能模式下的偵測情況說明?因為既然CIS都調到安全模式模擬一般使用情況,KIS也應該用智能狀態來示範才能比。

你說的是D+啟發吧?我的D+完全沒有任何啟發提示,CIS設定是在Safe mode + clean pc mode下

回覆刪除KIS用自動處理依然會攔截update.exe行為

不過省略太多提示,所以我改成手動擷取彈框還有防火牆互動模式來說明

如果你的CIS不用官方所推荐的這兩個防護模式

CIS也許會提示額外那些不明的聯網

不過這一部份我想很難,大部份人包括我自己

Adobe Reader都是設為信任程式

所以真正最好的方法就是把Adobe從信任名單裡刪除

或者不用Adobe的PDF客戶端!

喔,我是指您截下來的第一張CIS 3.10圖

回覆刪除http://farm4.static.flickr.com/3482/3749331590_b1e2dcfcf5_o.png

有啟發提示。那兩張圖是在SAFE MODE下擷取的,還是用paranoid?

我現在分不出全文中測試條件的變化……而且SAFE MODE + CLEAN PC MODE基本上只有重灌後記憶期會用,後期用這個實在太鬆沒啥作用……

我是用custom + paranoid。

我想CIS的問題重點會出現在「調用白名單程式直接連網或執行惡意行為」但是這個調用動作不能透過未認證執行檔,還是只能用巨集或程式漏洞,讓程式開啟檔案後出現問題。而這還不能用到BO,因為CIS一樣會擋。

所以我認為最簡單的方法還是直接去闖COMODO的白名單認證,只要過關,寫出來的執行檔就能直接無惡不作。

附記,CIS也擋到後面update.exe兩個動作。所以他不只漏了ADOBE READER本身的連網下載動作,也漏了update.exe的動作?

回覆刪除而KIS的圖中似乎也沒有提示update.exe的連線行為?

那個D+啟發是因為我反覆執行

回覆刪除一下放行一下又攔截

所以它後來才報啟發的

不同規則產生的變化差別在

如果用官方推荐的模式

CIS將會放行白名單廠商所有的連線

必須改成Custon policy mode才會攔截

但前題必須是白名單廠商程式不能設定為locale to any,也就是信任程式任何連線的意思

否則在Custon policy mode一樣被過

其實這個樣本太平常了

況且CIS無反攔截所有的bo

如果bo成功,理論上它可以做任何事情

不一定要做downloader,可以幹別的事情

至少在聯網上CIS是被過的

事實上利用這個方法,應該可以讓bo成功後的Reader插入process到Reader本身

理論上這樣子的方法連D+都被過了

COMODO的廠商白名單其實對這些風險軟體都太好了

Adobe Reader這麼危險的程式其實不應該在信任名單之中

KIS 2010其實比較奇怪

彈框的時候不是很好截圖

因為畫面會凍結,你看到的圖片

已經是我把KIS改成互動模式之後的

所以事實上KIS還是有提示update的連線

沒有圖只是我遺漏了,忘了回頭去補圖而已‧‧

嗯,截圖問題這能理解。這種狀況的確很難搞。

回覆刪除>事實上利用這個方法,應該可以讓bo成功

>後的Reader插入process到Reader本身

>理論上這樣子的方法連D+都被過了

也就是利用「HIPS僅控制執行檔」、跟「白名單默認多數行為」這兩點吧。只要過程中不用到未認證執行檔,一旦成功調用白名單程式後就能為所欲為。

CIS的比較簡單的下一步應該是調整行為風險和白名單的權重吧。

但是這種程式漏洞多少有點算是非戰之罪,Anti BO實際上也能阻擋一定比例的BO漏洞,因此相對來講這個缺陷並不是那麼有價值(特定程式、特定設定、單一安全軟體)。

我另外好奇的是,像MS OFFICE下的惡意巨集能不能在不利用BO的情況下做出惡意行為,可以的話,應該也是擋不住的……

不知道站長有沒有告知COMODO這種情況?雖然我想應該很多人警告過COMODO白名單權限太鬆的問題了。

基本上就算有沒有anti bo

回覆刪除只要不是太差的HIPS

還是可以攔bo後的行為

至於白名單,我想其實問題不算太大

解決這個問題其實只需把白名單刪除

不過這是對end user而言

一般user不會知道有這個問題

或許還是必須等待官方的更新

只是如果官方要改良

從某種程度上來說

會把問題變得很複雜

因為如果CIS懂的如何分辨黑白行為

那其實已經變成KIS這類智能化HIPS了

ms office下的巨集病毒應該都靠bo

而最早期的巨集病毒像taiwan no.1

或猜拳病毒,就不是靠bo

而是直接用vba寫一個病毒程式

後來ms比較有安全觀念之後

幾乎沒辦法再用vba寫病毒了

只能慢慢找漏洞靠bo對系統進行破壞

COMODO那邊應該是已經知道了

但是會有什麼東做我就不太曉得了