該漏洞通過一個有問題的XML以及JavaScript進而達到緩衝區溢位

此XML漏洞的危險程度在Secunia.com定位為"超高危"

微軟目前還沒有釋出關於此更新的修補,如果你在今天看到有更新IE的Hotfix

那應該是另一個高危漏洞,嚴重程度僅次於IE7 XML漏洞

所以沒有修補或者沒有開自動更新的人,也順便修補一下吧

這個XML漏洞目前可以依靠具備溢位保護的HIPS軟體

例如ThreatFire或Comodo Memory FireWall來保護

當然如果你不想裝上述軟體,Windows本身也提供基本的溢位防護

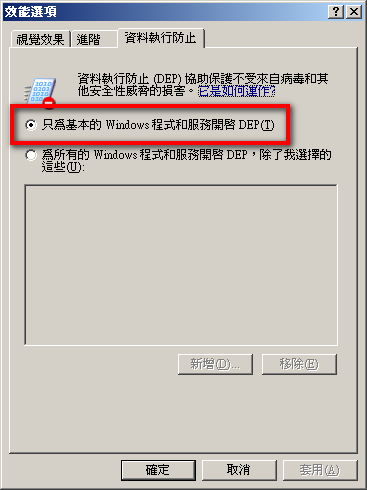

然後進入控制台開啟系統>進階>效能設定>資料執行防止

然後勾選"只為基本的Windows程式和服務開啟DEP"

除此之外想要避免此種漏洞的攻擊,請勿開啟不信任的網路連結

或是將以下兩項加入Hosts檔:

127.0.0.1 wwwwyyyyy.cn

127.0.0.1 sllwrnm5.cn

你確定是這樣開啟DEP 嗎?

回覆刪除那麼預設就是開啟的了

而且如果這樣是開啟DEP

那怎樣關掉呢?

@Keith Lin

回覆刪除關閉它要從主機板BIOS裡把NX/ND功能關閉

如果CPU不支援,那是不會有這個選項的

檢查了一下,雖然完全沒印象,但我居然已經勾選了。

回覆刪除不知道是預設值,還是優化軟件優化時幫我啟動的。

提到有溢位保護的HIPS軟體,CFP3.5還是少了個溢位保護就讓人覺得缺了一角。另外,我有個疑問:在遭遇此種溢位漏洞攻擊時,HIPS攔截下來的程式應該會是IE7吧?如果是的話,這時ThreatFire只能選「terminate」,不能「terminate & quarantine」,否則之後IE7就動不了了……

我想,想要避免此種漏洞攻擊,別用IE7應該也是一個好方法……只是國內很多人喜歡用IE內核的其他瀏覽器,不知道友沒有同樣會受威脅的認知。

@S. Peter

回覆刪除我沒有試過ThreatFire再遇到這種情況的時候會出現什麼提示,也許我下一篇就會試一下看看

這個漏洞是存在於IE7引擎解析XML的缺陷

所以凡是使用IE7引擎來瀏覽網頁的其它Shell外殼軟體(如Maxthon/Avent),都會有這個問題

要讓大家不要用IE這不太可能,改Hosts跟裝那些保護軟體其實只是消極的做法!

MS對於這種漏洞的態度才是最大的問題

他們對於他們認定不會造成危害的漏洞

可能不會修補或者沒那麼快修補,有時候甚至不會修補(本XML漏洞就是最佳例子)

這個漏洞其實存在快半年了,網路上一直有人在改code跟賣code,一直到有個人花了錢跟網路上所有賣code的人都買了一份

回家寫了個生成器之後,隔天就大爆發了

我想MS應該很驚訝有人可以成功利用這個漏洞吧..

@Lawliet

回覆刪除正所謂現在是「知識經濟」的時代。現在惡意軟體經濟鏈其實上中下游都發展得不錯。只要下游有人有辦法靠著入侵你的電腦賺錢,中上游寫CODE、鑽漏洞者自然前仆後繼。

MS其實就一副對已經賣出去的舊軟體愛理不理的態度……可以的話,它大概很想一次PATCH收一次錢……

只是這麼高階的問題,要是最後安裝的還是網路遊戲盜號程式,那還真是有點大材小用……