這篇是把之前寫的評測給部分中文化,希望可以讓中文版的使用者感到親切一點!

這其實是我第一次寫Kaspersky的評測,以往那幾篇其實也只能算設定教學,沒有測試與評論

跟以往一樣,我還是參與了Beta的測試活動,記得兩年多前的KIS 6.0我也加入了Beta的行列

時間過的非常很快,最近開始覺得抓蟲原來是一件如此有趣的事情!只是跟兩年前的差別是:

"我現在幫開源軟體抓的蟲比幫這些AV抓的蟲還要多更多了!"

嗯..好了,其它無關的事不說了,開始進入這次的主題

主畫面:

反惡意軟體:

系統安全:

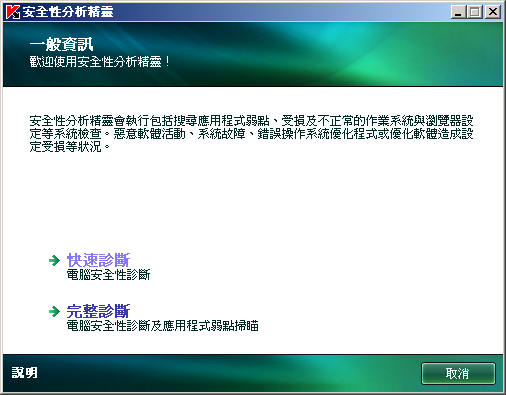

這邊有一個安全分析精靈,可以幫你檢查你的應用程式是否有弱點

並會提供檢查到弱點的程式的替代版或者是新版本,可以避免因為軟體弱點要成的攻擊

安全分析精靈起始頁面

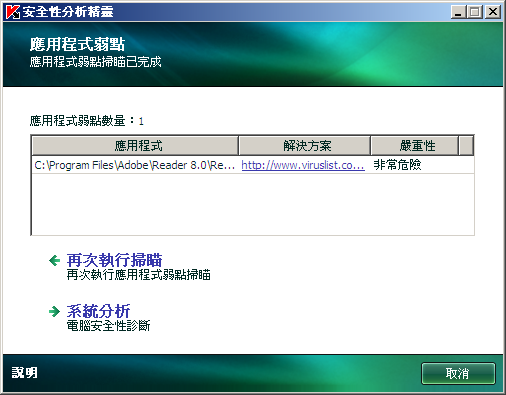

掃瞄完後會列出你系統上含有弱點的應用程式

你可以用它提供的網址查詢該應用程式的弱點內容

然後繼續System Analysis(系統分析)

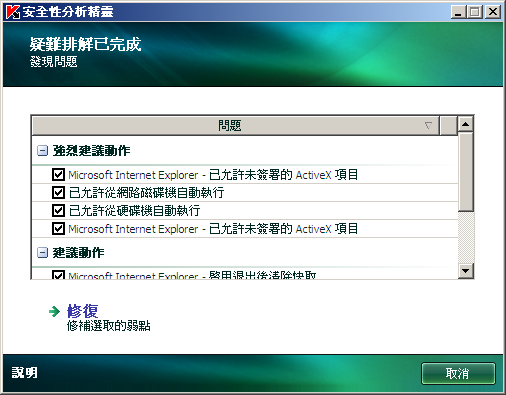

我們可以看到安全精靈希望我們做這些動作,來避免帳密外洩的可能

網路安全:

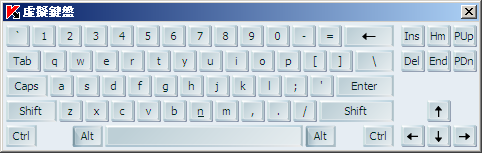

這裡有"虛擬鍵盤"可供輸入帳密資料時使用

虛擬鍵盤它可以幫助你避免被鍵盤測錄或是其它直接獲取密碼的可能降低

隱私過濾:

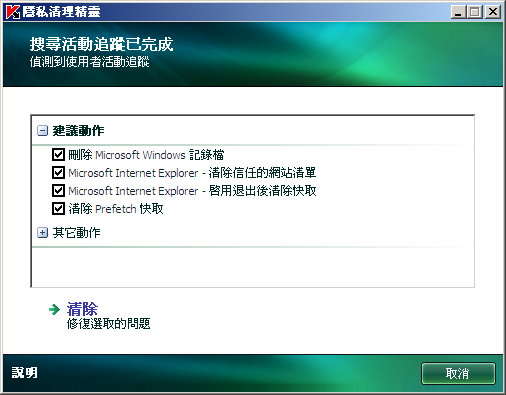

隱私資料清除精靈

它可以幫你檢查並清除系統上的一些個人訊息,避免被惡意軟體竊取

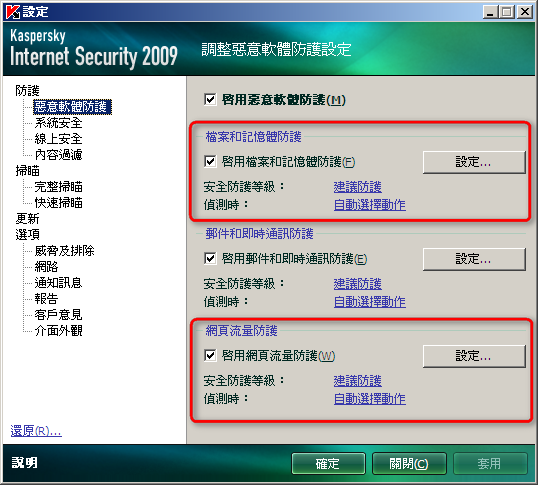

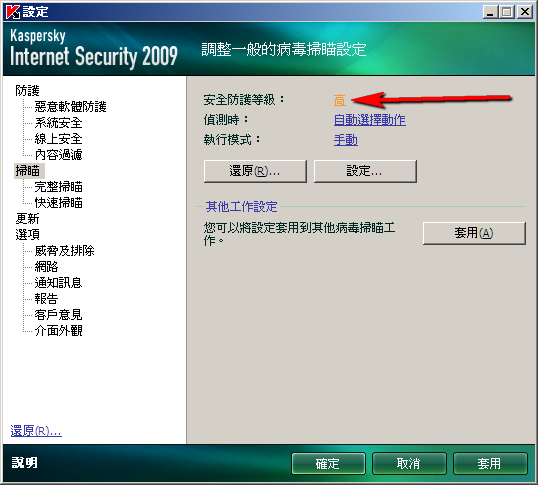

設定:

在主畫面安右上角的"Setting"進入設定功能頁面

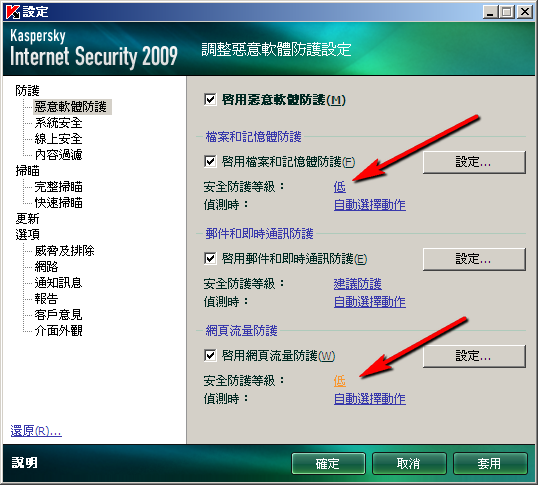

首先"檔案及記憶體" 跟"網路串流"這兩個地方稍微改一下設定,可以增加一點系統效能

"檔案及記憶體" 跟"網頁防護"可以從原本的"Recommend"(推薦)改成'Low'(最低防護等級)

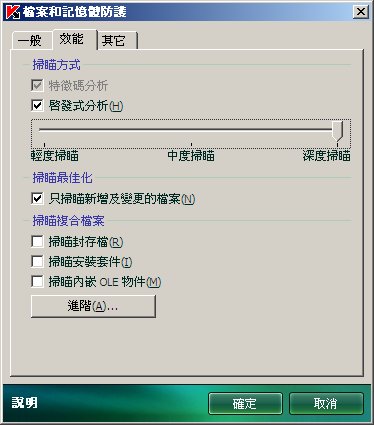

"檔案及記憶體"可以視需求把啟發功能開啟(越高級誤報也越高!)

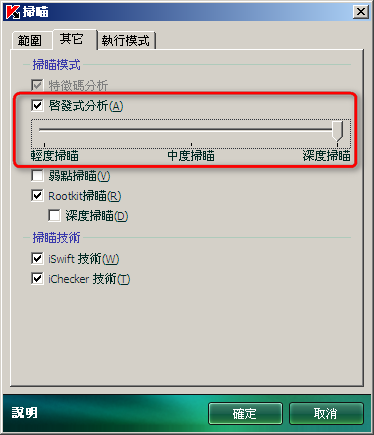

掃瞄部分:

設定為High(最高級)

建議把啟發開到最高級(越高級誤報也越高!)

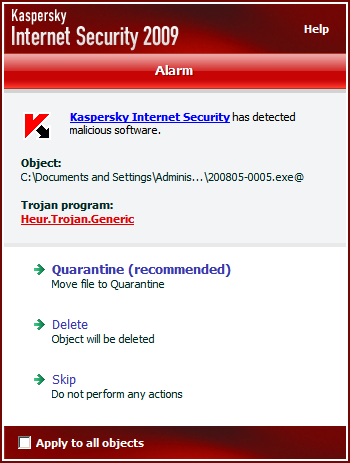

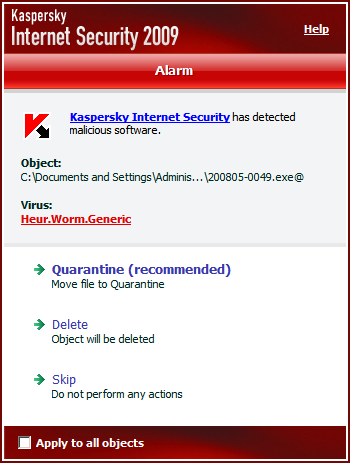

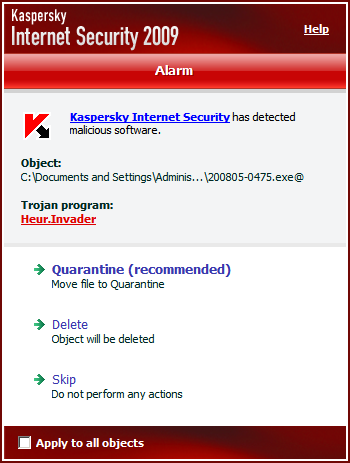

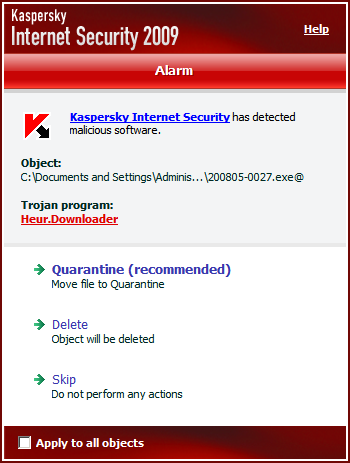

Kaspersky在2009 Series使用了比7.0 Series還要更優秀的啟發式引擎

啟發引擎普遍使用了emulator(虛擬機)偵測,也有generic signatures(基因特徵)偵測

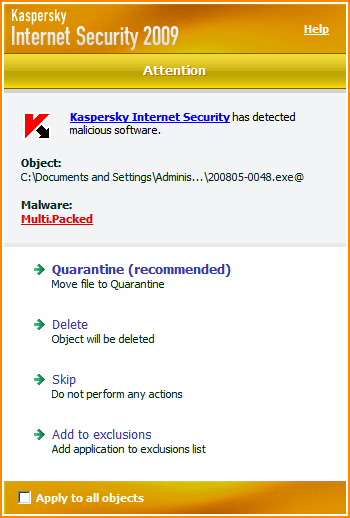

除此之外,2009 Series還擁有類似於AVIRA的結構偵測技術,用來檢查可疑的加殼檔案

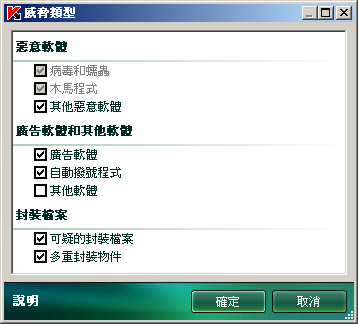

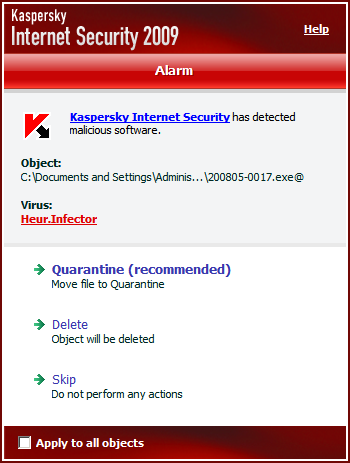

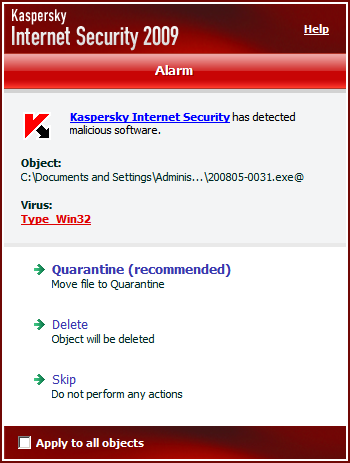

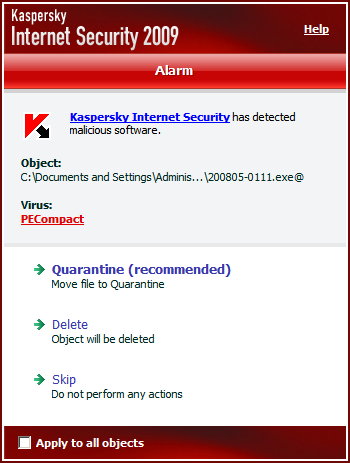

以下就是一些經由啟發還有殼偵測所擷取的圖片:

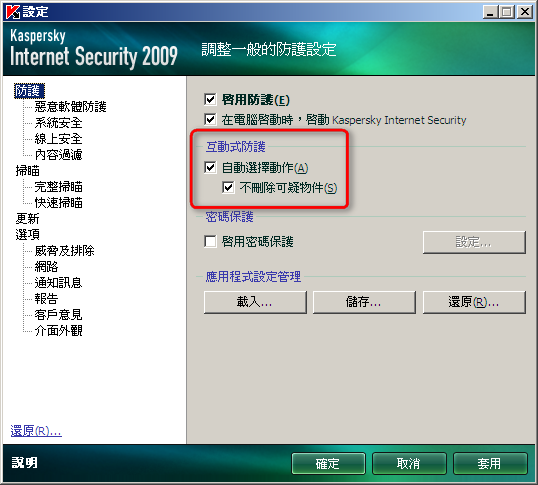

防護模式:

這裡推薦給一般使用者使用"Automatically Mode"(自動處理)

針對End User可以取消"自動處理"的勾選,改為使用"互動模式"

在"自動處理模式"的時候,只會有相當少的事件會被提示,大部分的事件皆會自動完成

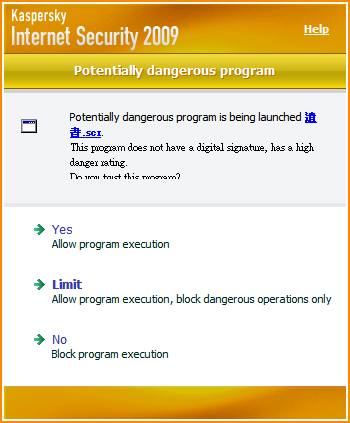

Kaspersky 2009 Series引入了優秀的應用程式分析及過濾功能

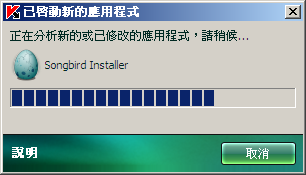

每當你運行一個陌生程式的時候,該程式會在虛擬環境中執行

如果該程式沒有在白名單,或沒有數位簽章

那麼在第一次執行的時候就會出現如下的分析圖示

分析的時間視程式本身的複雜或檔案大小程度來決定

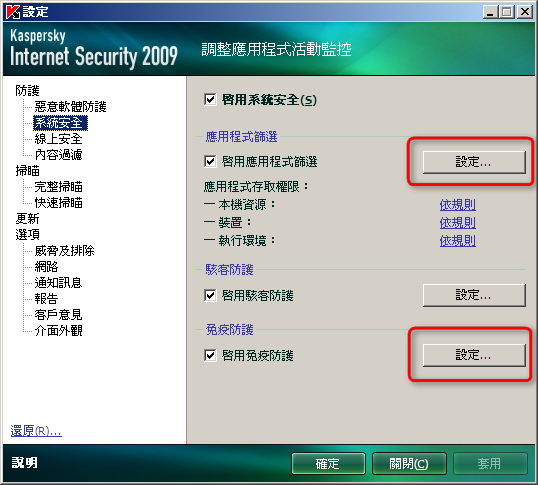

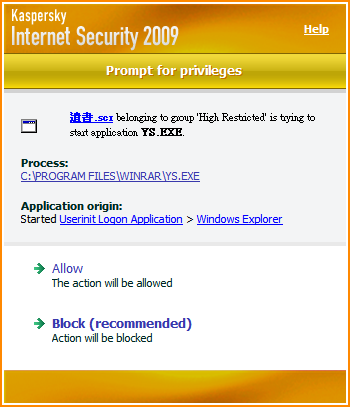

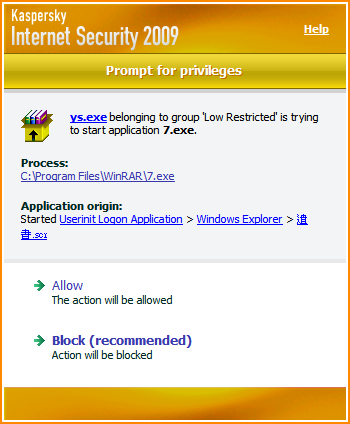

這裡分別進入"Proactive Defense"(免疫防護)(應用程式過濾)跟"Application Filter"的設定

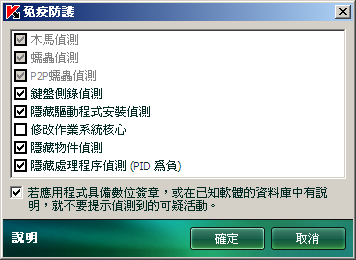

免疫防護:

內建了木馬,蠕蟲,病毒,鍵盤側錄,隱藏安裝驅動的防治功能

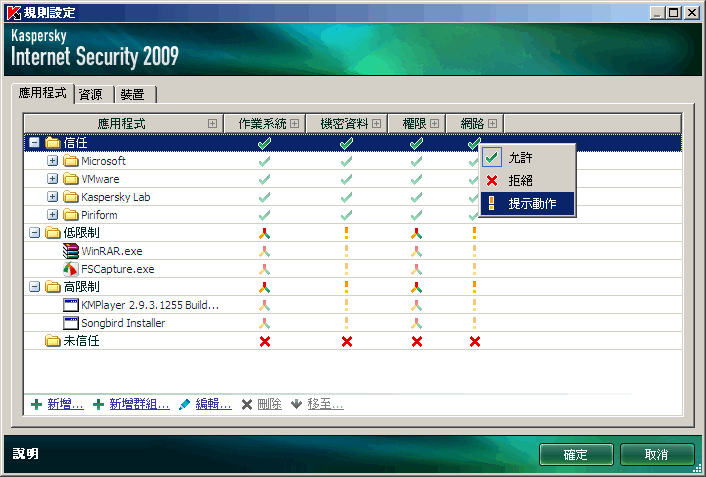

應用程式清單:

共分為"信任","低受限","高受限","不信任"四個組別

程式根據第一次行為分析所得到的資訊,基於三大原則來分組:

a.檢查應用程式數位簽章,如果擁有數位簽章,那就信任它

b.普通掃瞄,經由特徵比對被掃瞄出來報毒的檔案會被放進不信任區域

c.應用程式行為,根據已經制定好的規則,判斷此應用程式對系統造成威脅,並將行為轉化為數值

這些數值稱為"危險指數",最後根據其數值的高低決定應該分進高受限或低受限的組別

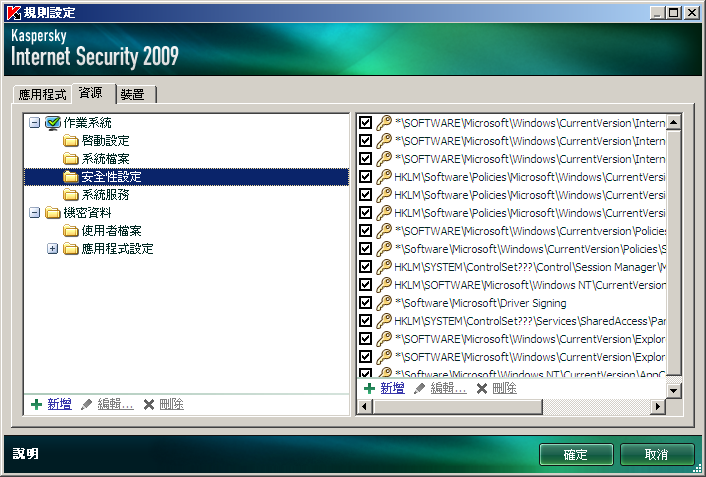

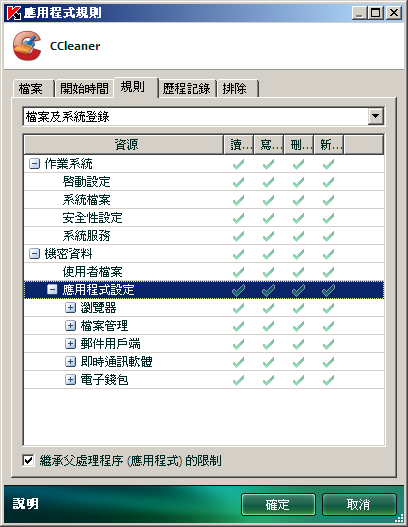

這裡是註冊表以及檔案防護設定的部分

使用者可以自行添加要被保護的項目

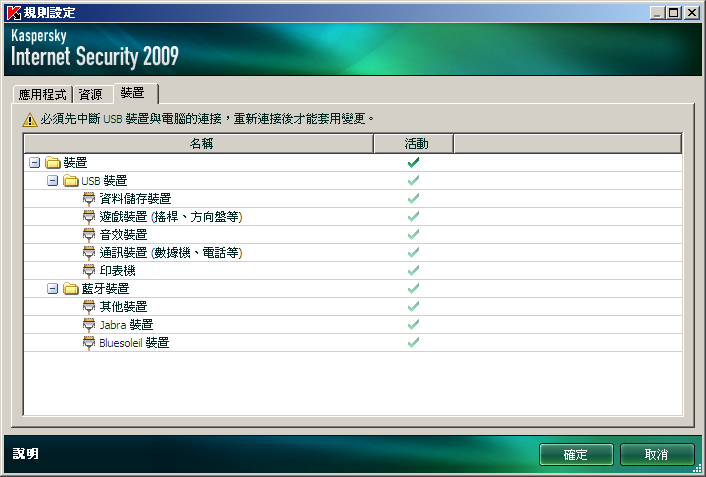

USB裝置以及無線設備的防護

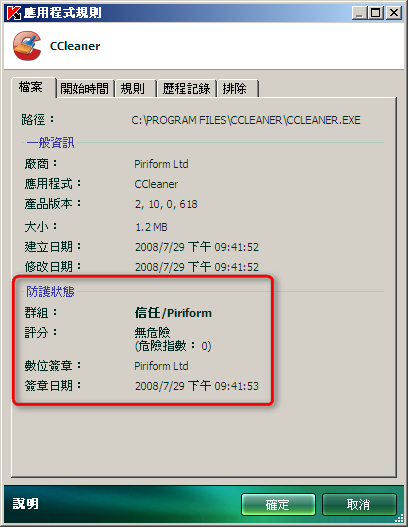

在"應用程式清單"雙擊某個應用程式,我們可以查詢們可以查詢:

Digital Signature(數位簽章),Rating(危險指數),Group(組別),Signature Data(特徵庫日期)

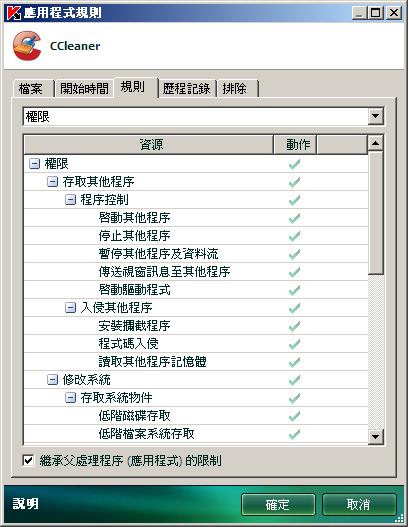

規則:

由於CCleaner是信任的程式,所以信任它所有的行為(如果有的話)

防火牆:

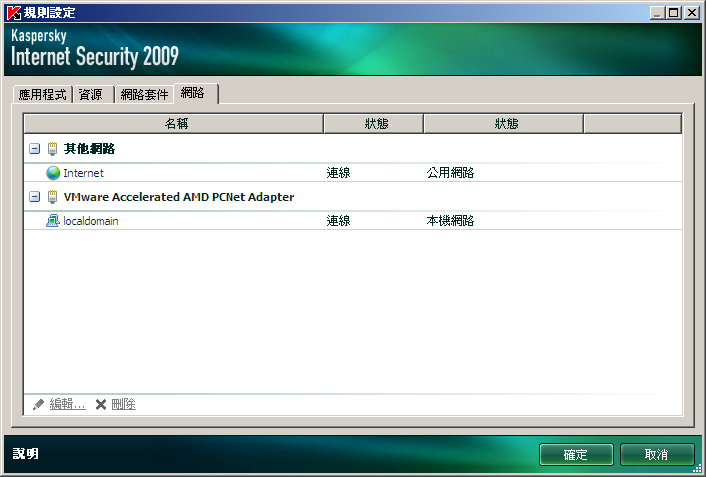

網路

這裡會列出可以你所在環境裡可以使用的網路

網路類型

預設共有三種規則,分別為Pubilc(公共),Local(區域),Trusted(信任)

這三者的差別為Pubilc可以連到網路,但不提供檔案分享以及印表機分享

Local則允許檔案分享以及印表機分享,Trusted則是無限制的類型

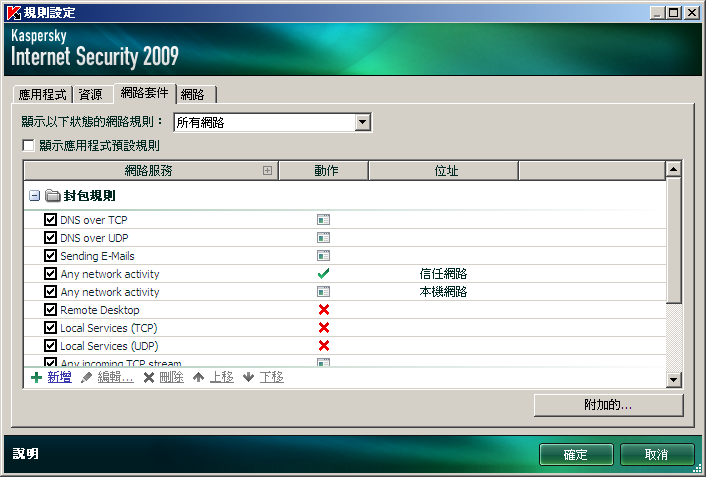

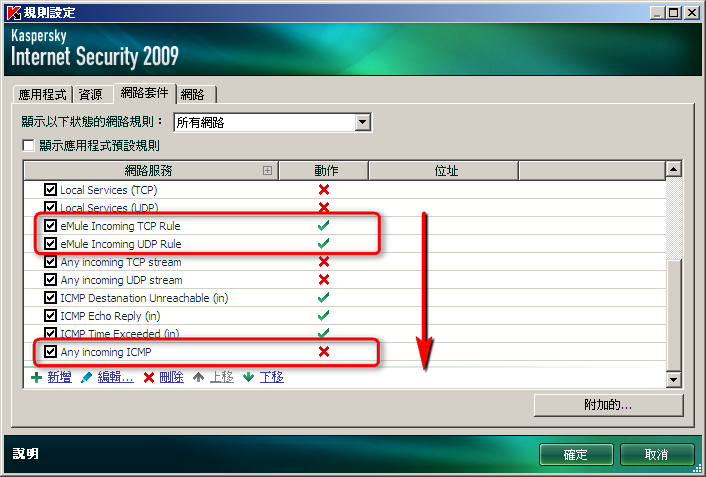

封包管理頁面

在這裡我們可以針對規則做修改,由於KIS 2009使用了大量的網路應用程式白名單

除非你想自行管理,一般推薦只使用"自動模式",根據白名單,程式會給予應用程式正確的連線方式

網路防火牆的設定理跟KIS 7.0比較不同的地方是,KIS 2009取消了"隱形模式"連線

在某些防火牆測試網頁,會被偵測到關閉的Port,而被告之處於暴露的狀態,而不安全

但事實上既使沒有"隱形模式",還是可以確保你的安全,差別在於KIS 2009會提示使用者關於"Inbound"的連結

如果你還是希望在防火牆測試的時候顯示Port為"隱形"你只需要找到Any Incoming TCP/UDP Stream這兩項

然後在"Aciton"這欄按滑鼠右鍵,選擇"Deny"(阻止),這樣子你完成了跟KIS 7一樣的"隱形模式"

有一點要說明的是,使用隱形模式會影響一些網路應用程式的連接,例如會影響P2P軟體的上下載速度

如果你希望能夠像KIS 7一樣開啟隱形模式也能夠使用正常的使用P2P軟體,那必須增加規則

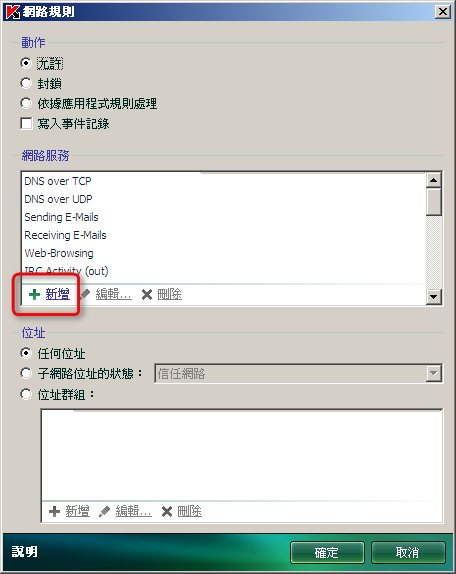

首先按"封包管理頁面"左下角的"Add"(加入)新增規則

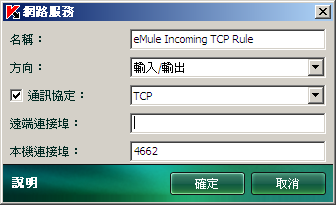

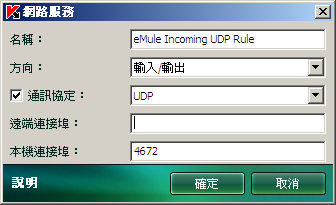

這裡的Network Service框裡面已經內建的很多規則,但我們還是選擇"Add"加入新服務類型

我以eMule來作為範例,添加兩條規則

添加完後我們可以看到規則出現在最下層的地方

這裡很重要的一點是規則優先級是"從上到下",最後一條規則因為是"Deny Any Incoming ICMP"(阻止所有網路訊息協定)

所以我們剛新增加的兩條規則必須高於"Deny Any Incoming ICMP" ,這樣就完成了eMule規則

達成了等同於KIS 7下使用隱形模式使用eMule還能取得高ID的方法

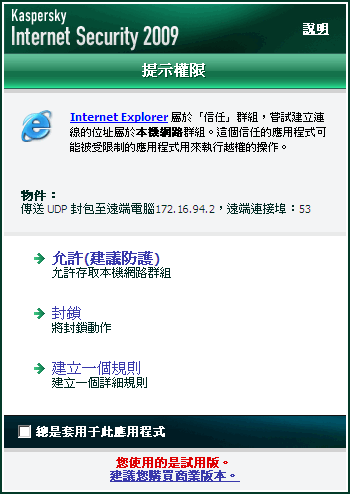

最後針對想要使用如同KIS 7網路防火牆的"互動模式"做個簡單的說明

由於KIS 2009捨棄了以往KIS 6.0/7.0的操作方式,如果想要使用以往的"互動模式"

請在"應用程式清單"的Network這項位於Trusted(信任組)的地方按滑鼠右鍵,由原本的Allow(允許)改為Promp For Action(詢問)

之後只要有陌生程式要連接網路,就會出現這樣的提示:

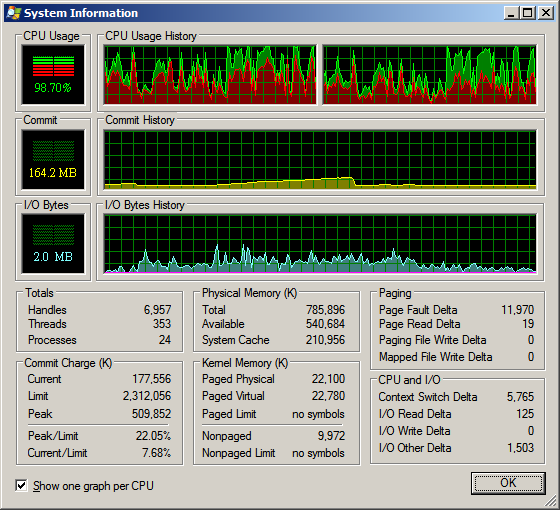

進程以及資源佔用資訊:

掃瞄時所佔用的CPU資源

總共兩個進程,佔用的記憶體約在20mb以下

測試:

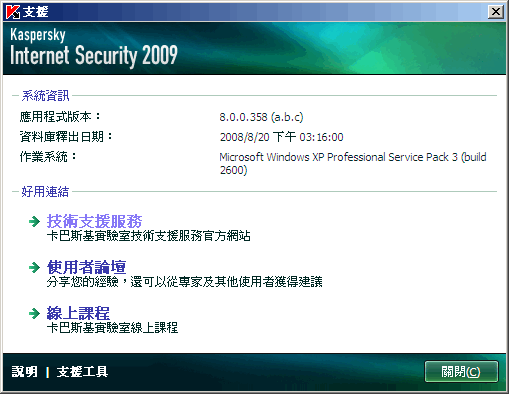

此次測試版本資訊

測試共分為三個部分:

a.自我保護測試

b.鍵盤測錄測試

c.實際樣本測試

自我保護測試:

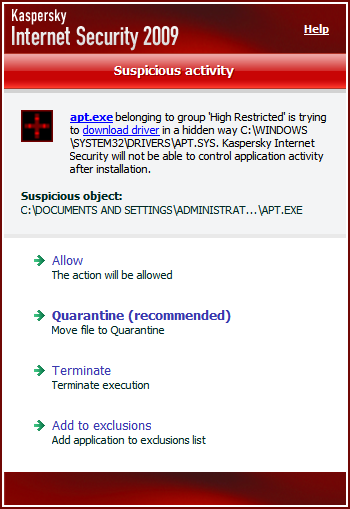

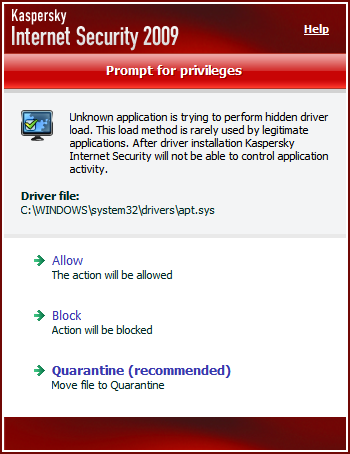

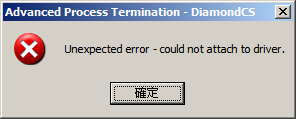

APT 4.0:

Results:PASS ALL

測試截圖:

SPT:

Results:PASS ALL

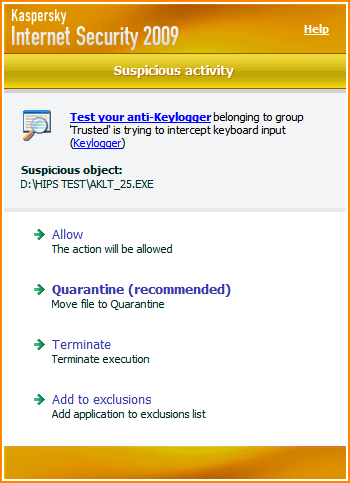

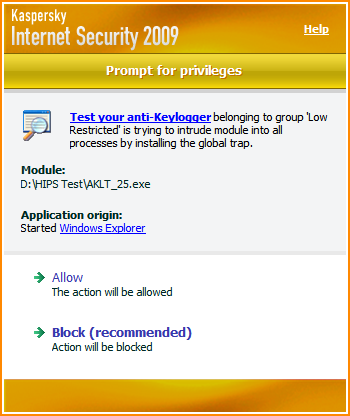

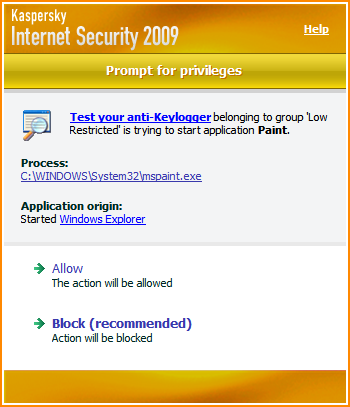

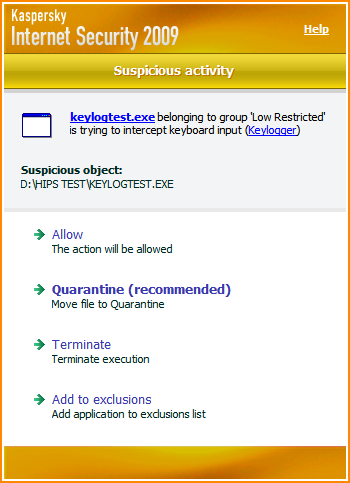

鍵盤測錄測試:

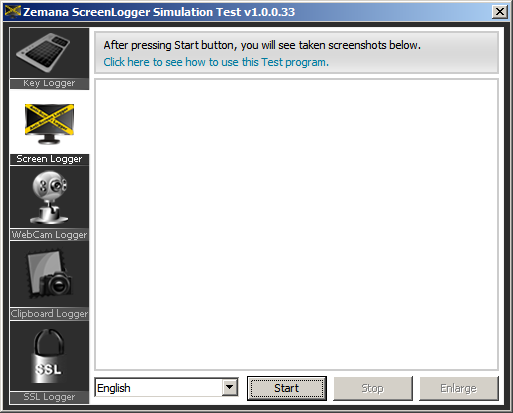

ZCST 1.0.0.33:

Results:PASS

測試截圖:

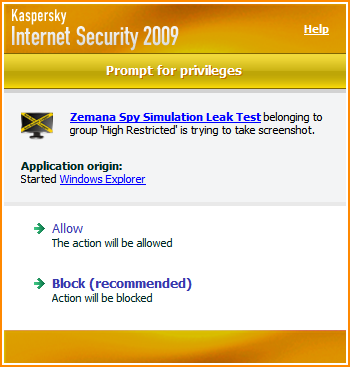

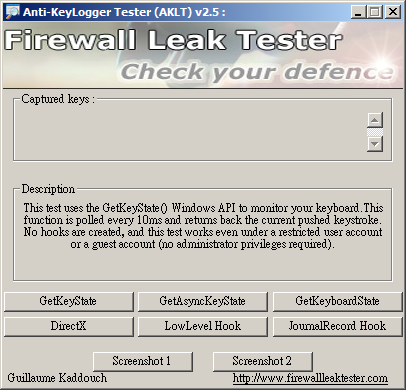

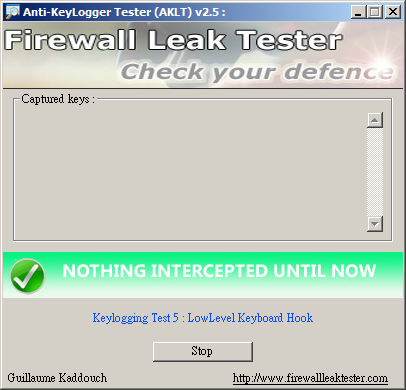

AKLT 2.5

Results:PASS ALL

測試截圖:

AKLT 3.0:

Results:PASS ALL

OtherKeylog Test:

Results:PASS ALL

測試截圖:

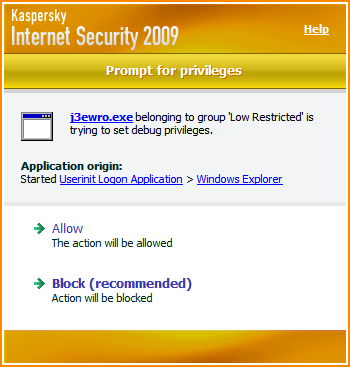

實際樣本測試:

樣本a:

第一個樣本我使用幕前網路上比較常見的KAVO變種作為測試

測試的環境在特意不更新特徵碼的情況下,僅使用HIPS來防禦

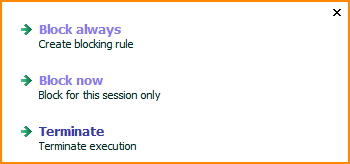

執行後,樣本a試圖進入除錯模式

這力我選擇"Block Now"(阻止)

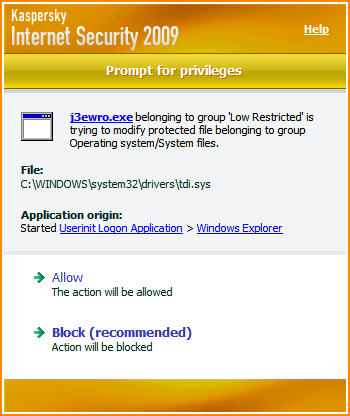

修改驅動tdi.sys,如果被些改可能導致系統無法上網

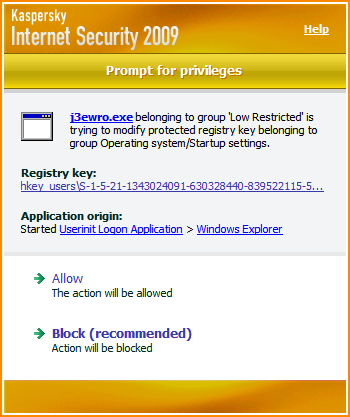

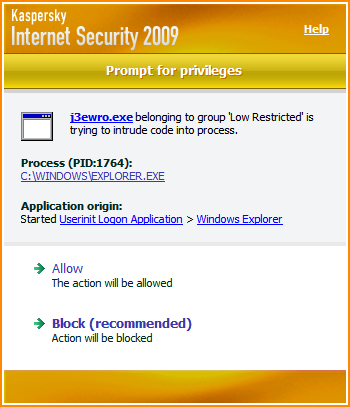

接著修改受保護的註冊表啟動項目

提示插入進程

行為攔截後的氣球提示

攔截成功,最後跳出錯誤畫面

樣本b:

樣本b來自網路傳播的病毒信件

當你執行一個沒有數位簽章的程式的時候會提示你

建議選擇"Limit"(受限)權限下執行,安全性比較高

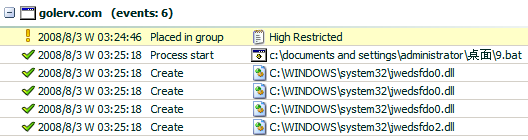

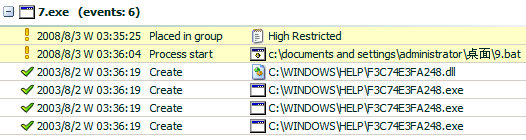

開始調用其他的批次作業檔

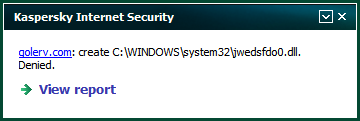

之後的危險行為KIS自動阻止了

我們可以在報告看到KIS阻止了在Syetem32下的檔案生成

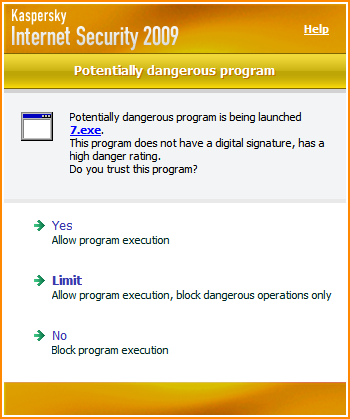

樣本c:

最後一個樣本來自網路,可能在奇摩家族之類的地方流傳

這裡我一樣選擇"Limit"下執行

開始執行剛被釋放的檔案

繼續執行一個新的被釋放的檔案,接下來是一連串反覆的調用

阻止了在Help下檔案的生成

優點:

1.自動模式強大,完全不需人工干預

2.掃瞄速度較7.0來的更迅速

3.系統資源佔用降低

缺點:

1.啟發引擎還有待加強

2.FD規則的編寫靈活度有待加強

3.HIPS少數已保護的部份未提供使用者自定義

結論:

今年的KIS 2009表現還算不錯,在防護上高出了KIS 7整整一個等級

首創結合網路白名單以及數位簽章來真正實現所謂的智能化HIPS

以前所謂的智能化HIPS其實還不少,F-Secure,Safe'N'Sec,Panda等都是

但只有Kaspersky做到不需要以"人工智慧"就可以更準確的自動防禦未知或已知的威脅!

利用網路白名單還有數位簽章規類應用程式的執行權限,這是一個很有創意又有效的方法

你不會因為看不懂或者沒有相關的專業知識造成使用上的困擾,因為它都幫你處理好了!

在兩年前HIPS是一個願景是一個應該嚮往的趨勢

兩年後HIPS的運用已經相當普遍了,未來的趨勢

我想應該會是雲端運算(Cloud Computing),原理是利用分散式運算分析

目前可以看到的測試結果顯示,使用分散式運算的偵測結果偵測率幾乎都在99%以上

但還有一些問題需要克服,要到實用的階段還有一段很長的距離

Kaspersky今年除了加強緝毒引擎還有HIPS本身外,還加入了弱點偵測的功能

或許有些人不懂這有什麼用,主要是因為現在的環境使然,很多人很喜歡利用軟體漏洞進行攻擊

加上不少人沒有定期安裝安全更新的習慣,也沒有軟體漏洞的概念,所以Kaspersky透過網路資料庫

掃瞄你的應用軟體,如果是有弱點的版本它就會提示你更新,因為利用漏洞達成的攻擊例子實在是太多太多了!

只單純只依靠緝毒引擎還有HIPS,還是有可能因為利用弱點攻擊而輕易被攻破

針對這一點,Kaspersky做了一個還不錯的平衡,因為網路安全本來就不是單向的

使用者自己本身也有責任,所以請不要依賴你的防毒軟體!

沒有留言:

張貼留言